Software House Unified Threat Management

Unified Threat

Management

W obliczu rosnącej cyberprzestępczości, UTM o niezawodne rozwiązanie zapewniające kompleksową ochronę sieci firmowych. Dzięki niemu przedsiębiorstwa mogą skuteczniej zabezpieczać swoje zasoby przed szerokim spektrum zagrożeń, minimalizując ryzyko wycieku danych oraz zakłóceń w działalności.

Chroń swoją firmę przed cyberatakami dzięki kompleksowemu rozwiązaniu UTM od Nicesoft.

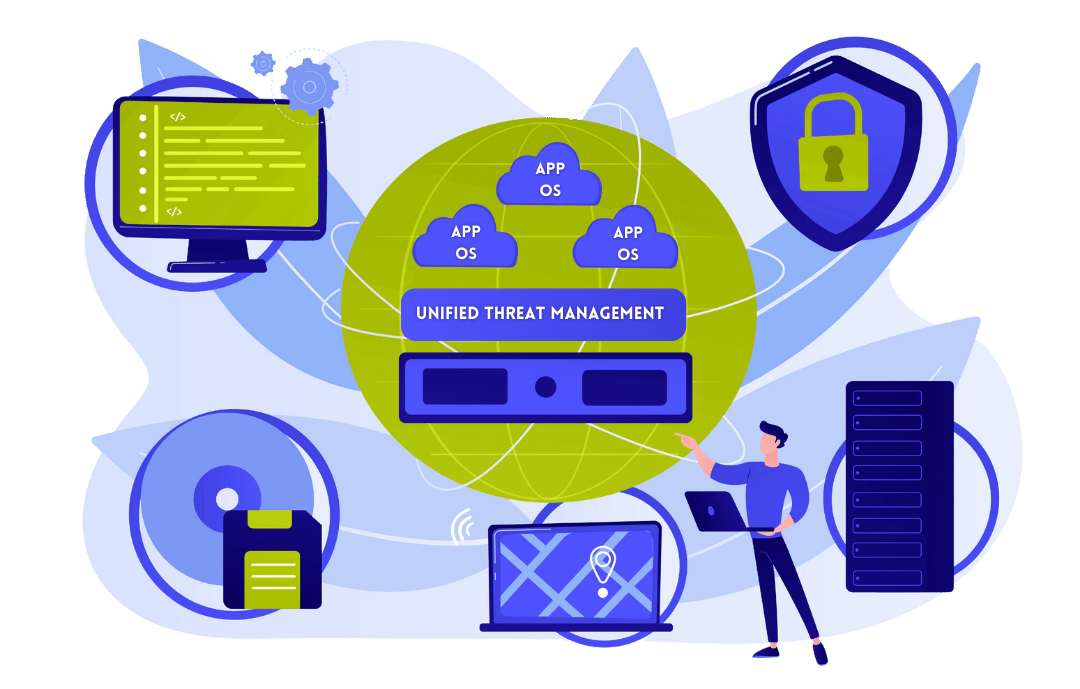

Czym jest system UTM?

UTM (Unified Threat Management) to kompleksowe rozwiązanie bezpieczeństwa sieciowego, które integruje różne funkcje ochronne w jednym urządzeniu lub oprogramowaniu. UTM jest projektowany, aby chronić sieci komputerowe przed szerokim spektrum zagrożeń, takich jak wirusy, malware, ataki typu DDoS, phishing, czy nieautoryzowany dostęp.

Rodzaje Unified Threat Management

Sprzętowe UTM

To fizyczne urządzenia, które są instalowane w sieci firmowej. Działają one jako brama pomiędzy siecią wewnętrzną a zewnętrznym światem, filtrując ruch sieciowy i stosując różnorodne mechanizmy ochrony. Sprzętowe UTM są zazwyczaj bardziej wydajne i niezawodne, co czyni je idealnym rozwiązaniem dla dużych firm.

Programowe UTM

To oprogramowanie instalowane na serwerach lub komputerach, które pełni funkcje podobne do sprzętowych UTM. Są bardziej elastyczne, ponieważ mogą być instalowane na istniejącej infrastrukturze, co pozwala na łatwe aktualizacje i dostosowanie do specyficznych potrzeb firmy. Programowe UTM są często wybierane przez małe i średnie przedsiębiorstwa.

Jak działa UTM?

System UTM działa poprzez integrację wielu funkcji bezpieczeństwa w jednym systemie, który monitoruje, analizuje i chroni ruch sieciowy w czasie rzeczywistym.

I etap - Kontrola ruchu sieciowego

UTM monitoruje wszystkie dane wchodzące i wychodzące z sieci, działając jako brama między siecią wewnętrzną a zewnętrznym światem. W ten sposób zarządza dostępem do zasobów sieciowych zgodnie z ustalonymi regułami.

II etap - Filtracja treści i aplikacji

UTM analizuje ruch sieciowy i blokuje dostęp do nieodpowiednich stron internetowych, aplikacji oraz niepożądanych treści, co zapobiega naruszeniom polityki firmy.

III etap - Ochrona przed zagrożeniami

UTM wykrywa i blokuje różnorodne zagrożenia, takie jak wirusy, malware, ataki typu DDoS czy próby phishingu, zanim te zdążą wyrządzić szkody. Wykorzystuje do tego antywirus, systemy wykrywania i zapobiegania włamaniom (IDS/IPS) oraz inne narzędzia bezpieczeństwa.

IV etap - VPN (Virtual Private Network)

UTM umożliwia tworzenie bezpiecznych, szyfrowanych połączeń VPN, zapewniając poufność i integralność danych przesyłanych między zdalnymi użytkownikami a siecią organizacji.

V etap - Zarządzanie i raportowanie

UTM oferuje centralne zarządzanie wszystkimi funkcjami bezpieczeństwa, umożliwiając administratorom monitorowanie aktywności sieciowej, generowanie raportów oraz dostosowywanie polityk bezpieczeństwa w zależności od potrzeb.

Podstawowe funkcje Unified Threat Management

Firewall

Blokuje nieautoryzowany dostęp do sieci, zarządza i kontroluje ruch sieciowy zgodnie z ustalonymi zasadami.

Antywirus / Antymalware

Skanuje ruch sieciowy oraz pliki, wykrywając i eliminując wirusy, trojany, robaki i inne formy złośliwego oprogramowania.

Filtrowanie treści

Blokuje dostęp do nieodpowiednich stron internetowych i treści, co zapobiega naruszeniom polityki firmy.

VPN (Virtual Private Network)

Zapewnia bezpieczny, zaszyfrowany zdalny dostęp do sieci firmowej, chroniąc dane przesyłane między pracownikami a centralą.

System wykrywania i zapobiegania włamaniom (IDS/IPS)

Monitoruje sieć pod kątem podejrzanej aktywności i blokuje potencjalne zagrożenia, zanim wyrządzą szkody.

Ochrona przed spamem i phishingiem

Filtruje niechciane wiadomości e-mail i blokuje próby wyłudzenia poufnych informacji.

Zarządzanie przepustowością i QoS (Quality of Service)

Priorytetyzuje ruch sieciowy, aby zapewnić odpowiednią przepustowość dla krytycznych aplikacji.

Raportowanie i monitorowanie

UTM generuje raporty dotyczące aktywności w sieci, co pozwala administratorom na monitorowanie stanu bezpieczeństwa i podejmowanie odpowiednich działań.

Rola UTM w ochronie sieci

Wiele funkcji

Urządzenia UTM to rozwiązania sprzętowe i oferują szeroki zakres zaawansowanych funkcji. Mogą równoważyć obciążenie sieci, przeciwdziałać wyciekom danych, zwalczać wirusy, pełnić funkcję bramy antyspamowej, detekcji włamań, raportowania urządzeń, a także zabezpieczać pocztę e-mail, filtrować adresy url, zawartość pakietów, chronić sieć bezprzewodową i wiele więcej.

Równoważenie pomiędzy firewall NGFW a UTM

Zarówno firewall next-generation (NGFW), jak i urządzenia UTM odgrywają kluczową rolę w zapewnieniu bezpieczeństwa sieciowego. Wybór pomiędzy nimi zależy od indywidualnych potrzeb i preferencji, ale oba rozwiązania pozwalają efektywnie chronić sieci przed różnymi cyberzagrożeniami.

Zaawansowane technologie ochrony

Najlepsze urządzenie, które umożliwia ochronę sieci poprzez sprawdzone technologie, takie jak advanced threat protection (ATP), IPS, VPN, filtrowanie poczty oraz stron internetowych. Jest to skonsolidowane rozwiązanie, które łączy sprzęt i oprogramowanie, oferując elastyczność i odpowiednią przepustowość.

Pełna kontrola aplikacji

Urządzenie zapewnia pełną kontrolę blokowania i dopuszczania aplikacji, priorytetyzację oraz głęboką 7-warstwową inspekcję pakietów (next-generation firewall). Administrator otrzymuje również informacje o niesklasyfikowanych aplikacjach.

Intuicyjne zarządzanie

Zarządzanie użytkownikami i funkcjonalnościami systemu jest łatwe dzięki intuicyjnemu interfejsowi. Rozwiązania mogą być budowane na podstawie raportów lub danych w czasie rzeczywistym, co przyspiesza reakcję na potencjalne zagrożenia.

Łączenie oddziałów firmy

Dzięki funkcji VPN i WI-FI, urządzenie umożliwia bezpieczny zdalny dostęp do oddziałów firmy. To rozwiązanie nie wymaga specjalistycznych umiejętności technicznych po stronie oddziału.

Gdzie można wykorzystać UTM?

Unified Threat Management można wykorzystać w różnych kontekstach i środowiskach, gdzie istnieje potrzeba kompleksowej ochrony sieciowej przed zagrożeniami cybernetycznymi.

Firmy i korporacje

UTM jest idealny do zabezpieczania sieci firmowych, chroniąc przed złośliwym oprogramowaniem, atakami hakerskimi i innymi zagrożeniami. Może również zarządzać dostępem do zasobów sieciowych oraz filtrować treści internetowe.

Małe i średnie przedsiębiorstwa (SMB)

UTM oferuje skalowalne i zintegrowane rozwiązanie, które jest łatwe w zarządzaniu i dostosowane do potrzeb mniejszych organizacji, które nie mają rozbudowanego działu IT.

Instytucje edukacyjne

Szkoły i uniwersytety mogą korzystać z UTM, aby chronić sieci przed zagrożeniami, filtrować treści dostępne dla uczniów i studentów oraz monitorować aktywność w sieci.

Instytucje finansowe

Banki i inne instytucje finansowe wymagają najwyższego poziomu bezpieczeństwa. UTM może zabezpieczać transakcje, chronić dane klientów i zapobiegać atakom na infrastrukturę IT.

Sektor zdrowia

Szpitale i kliniki mogą używać UTM do ochrony poufnych danych pacjentów oraz zapewnienia zgodności z przepisami dotyczącymi bezpieczeństwa informacji, takimi jak HIPAA.

Instytucje rządowe

Agencje rządowe wykorzystują UTM do ochrony poufnych informacji i zapewnienia bezpieczeństwa wrażliwych danych, jednocześnie zarządzając dostępem do sieci.

Dostawcy usług internetowych (ISP)

ISP mogą używać UTM do ochrony swoich sieci przed zagrożeniami zewnętrznymi i wewnętrznymi, a także do zarządzania przepustowością i jakością usług (QoS) dla swoich klientów.

Częste pytania

(FAQ)

Tu znajdziesz odpowiedzi na wiele pytań związanych z systemem UTM.

UTM (Unified Threat Management) to kompleksowe rozwiązanie bezpieczeństwa sieciowego, które łączy różne funkcje ochronne, takie jak firewall, antywirus, system wykrywania i zapobiegania włamaniom (IDS/IPS), filtrowanie treści i VPN, w jednym urządzeniu lub oprogramowaniu.

UTM oferuje centralne zarządzanie wieloma funkcjami bezpieczeństwa, co upraszcza zarządzanie i monitorowanie sieci. Dzięki zintegrowanemu podejściu, UTM zwiększa ochronę sieci przed szerokim zakresem zagrożeń i ułatwia spełnienie wymogów zgodności z przepisami.

UTM występuje w dwóch formach: sprzętowej (fizyczne urządzenie instalowane w sieci) i programowej (oprogramowanie działające na serwerach lub komputerach). Wybór zależy od wielkości firmy, potrzeb ochrony i infrastruktury IT.

UTM chroni sieć przed różnymi zagrożeniami, w tym wirusami, malware, atakami typu DDoS, phishingiem, nieautoryzowanym dostępem, a także blokuje nieodpowiednie treści internetowe i spam.

Tak, UTM jest skalowalny i może być dostosowany do potrzeb małych i średnich przedsiębiorstw. Zapewnia kompleksową ochronę, nawet jeśli firma nie dysponuje rozbudowanym działem IT.

UTM może być wdrożony jako urządzenie fizyczne w sieci lub jako oprogramowanie na istniejących serwerach. Łatwo integruje się z istniejącą infrastrukturą i może być zarządzany z jednego centralnego interfejsu.

Nowoczesne urządzenia UTM są zaprojektowane tak, aby minimalizować wpływ na wydajność sieci. Dzięki zaawansowanej optymalizacji mogą skutecznie filtrować i chronić ruch sieciowy, zachowując jednocześnie wysoką wydajność.

UTM jest stosowany w różnych branżach, w tym w korporacjach, małych i średnich przedsiębiorstwach, instytucjach edukacyjnych, finansowych, zdrowotnych, a także przez instytucje rządowe i dostawców usług internetowych.

Tak, regularne aktualizacje są kluczowe, aby UTM mógł skutecznie chronić przed nowymi zagrożeniami. Większość rozwiązań UTM oferuje automatyczne aktualizacje bazy danych zagrożeń i oprogramowania.

Koszty zależą od wybranego rozwiązania (sprzętowe lub programowe), zakresu funkcji, liczby użytkowników oraz specyficznych potrzeb firmy. Warto jednak inwestować w UTM, aby zapewnić kompleksową ochronę sieci i danych.

UTM oferuje centralny interfejs zarządzania, który umożliwia monitorowanie sieci, konfigurowanie polityk bezpieczeństwa, analizowanie raportów oraz dostosowywanie ustawień w zależności od potrzeb. Większość rozwiązań UTM jest intuicyjna i oferuje wsparcie techniczne.

Tak, UTM może chronić pracowników zdalnych za pomocą funkcji VPN, która zapewnia bezpieczny dostęp do sieci firmowej z dowolnej lokalizacji, chroniąc jednocześnie dane przesyłane pomiędzy użytkownikami a centralą.

Newsletter

Zapisz się na Nasz newsletter, aby otrzymywać najnowsze wpisy treści bezpośrednio do swojej skrzynki mailowej.