Software House Systemy zabezpieczenia obiektów i pomieszczeń

Systemy

zabezpieczenia obiektów i pomieszczeń

W dzisiejszym środowisku biznesowym zaawansowane systemy kontroli dostępu są kluczowe dla bezpieczeństwa firm i instytucji. Oferujemy innowacyjne technologie, które precyzyjnie zarządzają dostępem, chronią przed nieautoryzowanym wejściem i monitorują ruch w kluczowych strefach.

Nasze rozwiązania, zintegrowane z innymi systemami bezpieczeństwa, gwarantują najwyższy poziom ochrony.

Długoterminowy sukces dzięki starannemu planowaniu

Innowacyjność w odpowiedzi na problemy klientów

Nasz zespół dąży do rozwiązywania problemów klientów i zaspokajania ich potrzeb. Rozwiązania nie zawsze są standardowe; mogą to być modyfikacje istniejących produktów lub zupełnie nowe innowacje. Dzięki temu zawsze możemy dostarczyć opłacalne, kompleksowe rozwiązania, spełniające oczekiwania naszych klientów.

Elastyczność dla różnych wymagań

Oferujemy rozwiązania dostosowane do indywidualnych potrzeb, które mogą obsługiwać zarówno małe, jak i duże, rozległe obiekty. Nasze systemy, wyposażone w zaawansowane terminale, umożliwiają tworzenie wielopoziomowych struktur z unikalnymi prawami dostępu dla różnych grup użytkowników, co czyni nasze produkty wszechstronnymi i dostosowanymi do różnorodnych scenariuszy.

Uwierzytelnianie

System weryfikuje tożsamość użytkownika poprzez porównanie przedstawionych danych z zapisanymi w systemie bazami danych.

Logowanie zdarzeń

Wszystkie próby dostępu, zarówno udane, jak i nieudane, są rejestrowane w systemie, co umożliwia monitorowanie i analizę aktywności użytkowników.

Czym jest system kontroli dostępu i jak działa?

Kontrola dostępu to systematyczne zarządzanie dostępem do określonych miejsc lub zasobów, mające na celu ochronę przed nieautoryzowanym dostępem. Stosowana jest zarówno w fizycznych przestrzeniach, takich jak budynki i pomieszczenia, jak i w systemach informatycznych, do zarządzania dostępem do danych i aplikacji.

Identyfikacja

Użytkownik przedstawia swoje dane uwierzytelniające, np. kartę dostępu, kod PIN, dane biometryczne (odcisk palca, rozpoznawanie twarzy) lub inne formy identyfikacji.

Autoryzacja

Po pomyślnym uwierzytelnieniu, system sprawdza, czy użytkownik ma uprawnienia do uzyskania dostępu do określonego miejsca lub zasobu.

Egzekwowanie zasad

System automatycznie egzekwuje przyznane prawa dostępu, na przykład otwierając drzwi lub udzielając dostępu do danych w systemie komputerowym.

Zastosowanie systemów zabezpieczenia obiektów i pomieszczeń

Firmy i korporacje

Zapewniają bezpieczny dostęp do budynków oraz pomieszczeń o ograniczonym dostępie.

Szkoły i uniwersytety

Ułatwiają zarządzanie dostępem do kampusów, sal lekcyjnych oraz innych miejsc na terenie uczelni. Pomagają w organizacji i monitorowaniu ruchu osób wewnątrz obiektów edukacyjnych.

Przemysł

Zabezpieczają obszary produkcyjne i magazynowe przed nieautoryzowanym dostępem.

Obiekty medyczne

Chronią dane pacjentów oraz dostęp do stref o wysokim poziomie bezpieczeństwa, gwarantując tym samym pełną ochronę i poufność informacji medycznych.

Dzięki zaawansowanym technologiom, systemy kontroli dostępu zapewniają wysoki poziom bezpieczeństwa, umożliwiając zarządzanie uprawnieniami w sposób elastyczny i dostosowany do indywidualnych potrzeb organizacji.

Terminale na twarz

Terminale na twarz wykorzystują zaawansowane technologie rozpoznawania twarzy, co umożliwia szybkie i bezpieczne zweryfikowanie tożsamości użytkownika.

Główne zalety tego rozwiązania to:

Wysoka dokładność

Algorytmy rozpoznawania twarzy są w stanie zidentyfikować osoby z niemal 100% dokładnością, eliminując ryzyko fałszywych identyfikacji.

Bezdotykowe działanie

Proces weryfikacji odbywa się bez potrzeby fizycznego kontaktu, co jest szczególnie ważne w czasach pandemii.

Szybkość

Weryfikacja tożsamości zajmuje zaledwie ułamek sekundy, co znacznie przyspiesza proces wejścia.

Łatwość integracji

Terminale na twarz mogą być łatwo zintegrowane z istniejącymi systemami kontroli dostępu.

Biometria

Systemy biometryczne opierają się na unikalnych cechach fizycznych użytkownika, takich jak odciski palców, skanowanie siatkówki oka czy rozpoznawanie głosu. Dzięki temu oferują one niezrównany poziom bezpieczeństwa i są praktycznie niemożliwe do podrobienia.

Kluczowe korzyści z zastosowania biometrii to:

Niezawodność

Biometria jest jedną z najbezpieczniejszych metod weryfikacji tożsamości, ponieważ jest oparta na unikalnych cechach biologicznych każdego użytkownika.

Trwałość danych

Biometryczne dane użytkownika nie zmieniają się w czasie, co zapewnia stałą i niezmienną formę identyfikacji.

Wszechstronność

Systemy biometryczne mogą być wykorzystywane w różnych środowiskach, od biurowych po przemysłowe.

Trudność w fałszowaniu

Unikalność cech biometrycznych sprawia, że są one niezwykle trudne do podrobienia lub oszukania.

Nowoczesne rozwiązania

kontroli dostępu

W dzisiejszym świecie, gdzie bezpieczeństwo i ochrona danych są na pierwszym miejscu, nowoczesne rozwiązania do kontroli dostępu stają się nieodzownym elementem każdej organizacji. Terminale na twarz i systemy biometryczne to przyszłość zarządzania dostępem, oferując najwyższy poziom bezpieczeństwa i wygody użytkowania.

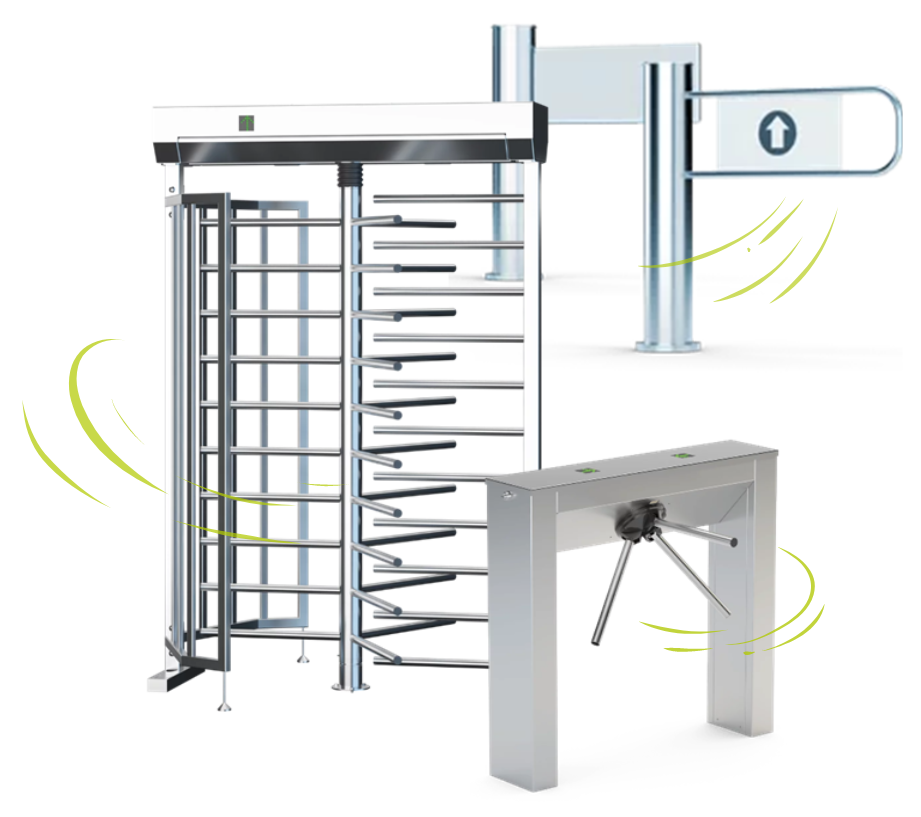

Bramki obrotowe

W naszej gamie systemów kontroli dostępu znajdują się nowoczesne bramki obrotowe, które łączą zaawansowane technologie z eleganckim designem. Te rozwiązania zapewniają skuteczne zarządzanie dostępem, wysoki poziom bezpieczeństwa oraz płynny ruch osób w obrębie chronionych stref. Zintegrowane z innymi systemami bezpieczeństwa, nasze drzwi obrotowe stanowią kluczowy element ochrony w firmach i instytucjach, gwarantując niezawodność i komfort użytkowania.

Sprawdź nasze inne usługi

Zajmujemy się marketingiem i systemami IT. U nas możesz zamówić system CRM, rozwiązania dedykowane, nasz UTM (system do bezpieczeństwa sieci), monitoring czasu pracy dla pracowników, pozycjonowanie SEO, copywriting, tworzenie stron internetowych i nie tylko.

Powiązane z zabezpieczeniem obiektów i pomieszczeń: Systemy zabezpieczenia zasobów

Więcej usług możesz zobaczyć w naszym menu w zakładce: Oferta

Częste pytania

(FAQ)

Tu znajdziesz odpowiedzi na wiele pytań związanych z systemem zabezpieczenia zasobów i obiektów.

System kontroli dostępu to rozwiązanie techniczne, które umożliwia zarządzanie dostępem do budynków, pomieszczeń lub zasobów. Systemy te mogą obejmować różnorodne technologie, takie jak karty magnetyczne, breloki RFID, klawiatury kodów PIN, biometrykę (odciski palców, rozpoznawanie twarzy) oraz inteligentne zamki.

Korzyści z wdrożenia systemu kontroli dostępu obejmują:

- Zwiększone bezpieczeństwo dzięki ograniczeniu dostępu do wrażliwych obszarów.

- Śledzenie i rejestrowanie aktywności pracowników i gości.

- Możliwość natychmiastowego zablokowania dostępu w przypadku utraty karty lub innego urządzenia identyfikacyjnego.

- Elastyczne zarządzanie uprawnieniami dostępu, które można łatwo dostosować do zmieniających się potrzeb.

System kontroli dostępu działa na zasadzie weryfikacji tożsamości osób próbujących uzyskać dostęp do określonych miejsc. Użytkownik musi przedstawić środek identyfikacji, taki jak karta magnetyczna, kod PIN lub dane biometryczne, które są następnie weryfikowane przez system. Jeśli dane są zgodne z zapisanymi uprawnieniami, dostęp zostaje przyznany.

Rodzaje systemów kontroli dostępu obejmują:

- Fizyczne systemy kontroli dostępu: zamki, klucze, karty magnetyczne.

- Elektroniczne systemy kontroli dostępu: klawiatury, breloki RFID, karty zbliżeniowe.

- Biometryczne systemy kontroli dostępu: skanery linii papilarnych, rozpoznawanie twarzy, skanery tęczówki.

Systemy kontroli dostępu są zaprojektowane z myślą o bezpieczeństwie. Zaawansowane technologie, takie jak szyfrowanie danych, biometryka oraz inteligentne zarządzanie uprawnieniami, zapewniają wysoki poziom ochrony. Regularne aktualizacje i audyty bezpieczeństwa dodatkowo zwiększają ich niezawodność.

Koszty wdrożenia systemu kontroli dostępu mogą się znacznie różnić w zależności od skali i złożoności systemu. Wpływ na cenę mają m.in. liczba punktów dostępu, rodzaj używanej technologii, koszty instalacji oraz wymagane funkcjonalności. Warto skonsultować się z dostawcą, aby uzyskać szczegółową wycenę dostosowaną do specyficznych potrzeb.

Tak, systemy kontroli dostępu często mogą być zintegrowane z innymi systemami bezpieczeństwa, takimi jak systemy monitoringu wizyjnego, alarmy przeciwwłamaniowe, systemy zarządzania budynkiem (BMS) oraz systemy zarządzania czasem pracy. Integracja ta pozwala na stworzenie kompleksowego rozwiązania bezpieczeństwa, które jest bardziej efektywne i łatwiejsze do zarządzania.

Tak, systemy kontroli dostępu są skalowalne i mogą być dostosowane do potrzeb zarówno dużych, jak i małych firm. Wdrożenie systemu kontroli dostępu może przynieść korzyści każdej organizacji, niezależnie od jej wielkości, poprzez poprawę bezpieczeństwa i efektywności operacyjnej.

Wymagania techniczne mogą się różnić w zależności od wybranego systemu i jego złożoności. Ogólnie rzecz biorąc, instalacja systemu kontroli dostępu wymaga odpowiedniej infrastruktury kablowej, zasilania, punktów montażowych dla czytników i zamków oraz oprogramowania do zarządzania systemem. Warto skonsultować się z dostawcą w celu określenia dokładnych wymagań dla Twojego konkretnego przypadku.

Najnowsze trendy w systemach kontroli dostępu obejmują:

- Biometrię: coraz większe zastosowanie technologii rozpoznawania twarzy i tęczówki.

- Mobilne rozwiązania: użycie smartfonów jako środków identyfikacji dostępu.

Newsletter

Zapisz się na Nasz newsletter, aby otrzymywać najnowsze wpisy treści bezpośrednio do swojej skrzynki mailowej.